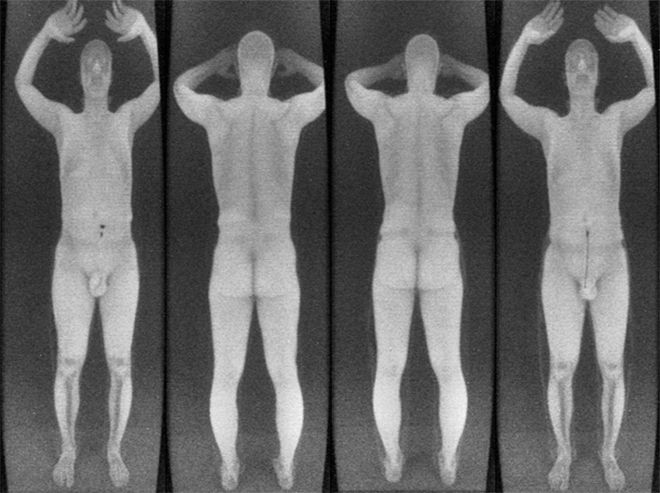

Zwei vollständige Bodyscans: Links ohne Waffe, rechts mit an der Seite der Hose eingenähter Pistole. Der Unterschied ist am Scanner nicht wahrzunehmen.

Immer wieder haben Sicherheitsexperten in den vergangenen Jahren davor gewarnt, dass die mittlerweile vielerorts eingesetzten Body Scanner im besten Fall eine psychologische Maßnahme sind - im schlimmsten Fall eine zweifelhafte Querfinanzierung der jeweiligen Hersteller. Die “Nacktscanner” würden keinerlei zusätzliche Sicherheit bieten, und seien leicht auszutricksen, so die Behauptung. Die Hersteller widersprechen solchen Darstellungen natürlich vehement.

Überprüfung

Also hat sich nun ein Team aus Sicherheitsforschern dreier US-Universitäten dieses Themas angenommen, um den erhobenen Vorwürfen auf den Grund zu gehen. Konkret wurde dabei das Modell Rapiscan 1000 unter die Lupe genommen, das noch immer vielerorts zum Einsatz kommt, wie Wired berichtet.

Ergebnis

Das Ergebnis ist vernichtend: So gelang es den Forschern sowohl Waffen als auch Sprengstoff durch den Scanner zu schmuggeln. Laut dem Bericht sei es etwa möglich Plastiksprengstoff so an den Körper anzupassen, dass er im Scannerbild nicht auffällt. Und Waffen können problemlos mit einem Teflonstreifen abgedeckt entlang des Rückgrats getragen werden.

Rand

Zudem bestätigen sie, dass ein Trick, der bereits vor einiger Zeit samt YouTube-Video die Runde machte, ebenfalls funktioniert: Wird eine Waffe seitlich eng am Körper getragen, ist sie nicht erkennbar, da sie sich das Metall am Scanner nicht von den Konturen des Körpers abhebt. Die US-Flughafensicherheitsbehörde TSA hatte entsprechenden Behauptungen einst als Unsinn bezeichnet, und sogar versucht Journalisten von der Berichterstattung abzuhalten.

Software

Die Forscher betonen, dass man noch andere Wege gefunden habe, den Scanner auszutricksen, diese aber aus Sicherheitsgründen nicht öffentlich machen wolle. Zumindest verrät man aber noch, dass auch die Softwareseite der Scanner fehlerhaft sei. So sei es gelungen Schadsoftware zu installieren, die zur Manipulation des Scannerergebnisses genutzt wurde. Ein am Körper getragener QR-Code brachte den Scanner dazu ein falsches - und unverdächtiges - Bild auszuliefern. Allerdings müssten Angreifer für solch eine Attacke direkten Zugriff auf das jeweilige Gerät erhalten.

Offenheit

Die vollständigen Untersuchungsergebnisse sollen am Donnerstag auf der Usenix Sicherheitskonferenz präsentiert werden. Die Forscher weisen darauf hin, dass das betreffende Modell mittlerweile zumindest auf Flughäfen meist durch Nachfolgegeräte ersetzt wurde. Sorgen bereite dabei allerdings, dass die TSA bei den eigenen - angeblich ausführlichen - Tests des Rapiscan 1000 keinerlei Fehler gefunden haben will. Insofern sei es schwer den jetzigen Beteuerungen, Vertrauen zu schenken, dass die Nachfolgegeneration bessere Arbeit leiste. (apo, derStandard.at, 21.8.2014)