Anti-Malware von Malwarebytes soll auf 250 Millionen Geräten eingesetzt werden.

Es sind Fehler wie diese, die ausgerechnet dem Hersteller von Sicherheits-Software nicht unterlaufen sollten. Und auch der Verlauf von der Entdeckung bis zur Veröffentlichung fällt nicht unbedingt unter die Kategorie "Best Practice".

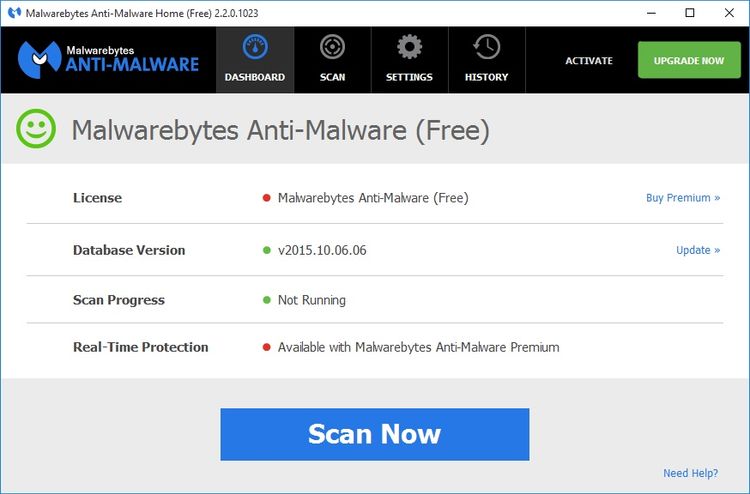

Tavis Ormandy, Sicherheitsexperte bei Googles "Project Zero", hat sich das Programm "Anti-Malware" des Herstellers Malwarebytes näher angesehen. Das Programm ist schon seit vielen Jahren auf dem Markt, mittlerweile neben Windows auch für OS X und Android zu haben und wird laut Hersteller von 250 Millionen Nutzern eingesetzt.

Unverschlüsselte Signaturübertragung

Das größte der entdeckten Lecks betrifft die Übertragung von Signaturen, jenen Informationsschnippseln, die es der Software ermöglichen, bösartige Programme zu erkennen. Diese ruft das Tool regelmäßig von den Servern des Herstellers ab, nutzt dafür allerdings eine HTTP-Verbindung ohne Verschlüsselung. Dies könnte es ermöglichen, das Programm durch eine Man-in-the-Middle-Attacke mit falschen Signaturen zu füttern und damit die Sicherheit des Nutzers erheblich zu beeinträchtigen.

Untersucht wurde die kostenlose Ausgabe von Anti-Malware. Betroffen ist allerdings auch die Premium-Variante, für die der Hersteller jährliche Lizenzgebühen verlangt. Im Gegensatz zur Gratis-Version verfügt diese allerdings über eine "Selbstschutz"-Einstellung, mit der sich das Problem umschiffen lässt.

Monatelang keine Reaktion

Entdeckt und gemeldet wurden die Schwächen bereits im November. Drei Monate später – am 11. Jänner – lief die Frist ab, die Project Zero für die Geheimhaltung seiner Funde pflegt. Selbst nach einer mehrwöchigen Verlängerung hatte der Hersteller die Fehler immer noch nicht behoben. Jetzt, wo die Forscher die Probleme offen gelegt haben, äußert man sich allerdings.

"Sicherheitslücken sind die harte Realität der Softwareentwicklung", erklärt dazu Malwarebytes-Chef Marcin Kleczynski laut ZDNet. Es wird wahrscheinlich noch drei bis vier Wochen dauern, ehe man ein Update parat habe, um die Sicherheitslücken zu beheben. Gleichzeitig wurde der Start eines Bug Bounty-Programms angekündigt. In diesem will das Unternehmen Belohnungen für Leute ausschreiben, die Fehler in seiner Software finden und melden. (gpi, 04.02.2016)