Der Mi Robot Vacuum steht im Mittelpunkt des Interesses.

Seit Mittwoch läuft die Hacker-Konferenz 34c3 auf Hochtouren. Und wie von früheren Jahren gewohnt gibt es dabei neben spannenden Vorträgen zum Thema Netzpolitik auch wieder einige interessante Hacks zu sehen. So haben sich die Sicherheitsforscher Dennis Giese und Daniel Wegemer einen Staubsaugerroboter des chinesischen Herstellers Xiaomi als Zielobjekt auserkoren – und dabei grobe Schwachstellen sowie problematische Datensammlungen aufgespürt.

Software

Dabei macht der Mi Robot Vacuum zunächst einiges richtig. Die Software läuft auf Ubuntu 14.04.3 und wird laufend mit aktuellen Sicherheitsupdates versorgt, betonen die beiden Forscher. Auch der USB-Anschluss, ein üblicher Angriffspunkt bei solchen Geräten, ist gut abgesichert, für alle Debugging-Aufgaben ist also eine Authentifizierung notwendig. Unnötig offene Ports konnten ebenfalls nicht aufgespürt werden.

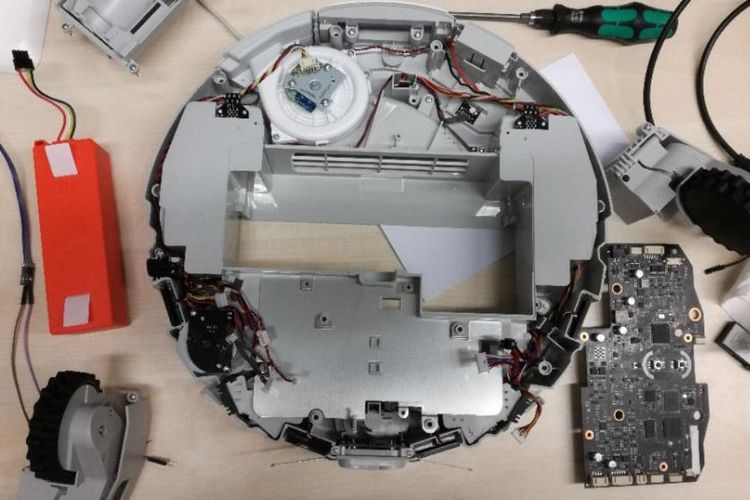

Insofern mussten die Hacker also zu etwas drastischeren Maßnahmen greifen und haben den Roboter zerlegt, um dort dann den Prozessor direkt anzugreifen. Zu diesem Zweck brachten sie ein Stück Alufolie unter dem fest verlöteten Chip an, womit dieser keine brauchbaren Daten mehr erhielt und sich automatisch in eine Art Notfallsmodus versetzte. Und genau über diesen konnte dann eigene Software installiert und das Betriebssystem unter die Lupe genommen werden.

Datensammlung

Dabei spürten die beiden Forscher einige durchaus interessante Details auf. So laufen auf der Linux-Basis eine Reihe von proprietären Programmen für die Kontrolle des Roboters. Und diese sammeln jede Menge Daten: Die Logfiles, in denen Informationen zur Nutzungszeit und den abgefahrenen Routen versammelt werden, belaufen sich täglich auf mehrere Megabyte. Zudem generiert die Xiaomi-Software daraus Grundrisskarten der betreffenden Wohnung in einer Auflösung von 1.024 x 1.024 Pixel.

Cloud

Das problematische an dem: All diese Daten werden automatisch in die Xiaomi-Cloud hochgeladen, wo sie auch dem Hersteller zur Verfügung stehen. Doch nicht nur das: Selbst ein Factory-Reset des Geräts entfernt diese Logfiles nicht, wer seinen Mi Robot Vacuum weiterverkauft, liefert dem Abnehmer damit also auch gleich die Daten über den genauen Aufbau der eigenen Wohnung.

Wer suchet ...

Durch die Analyse fand man zudem dann doch noch grobe Fehler im Sicherheitskonzept von Xiaomi. So erfolgt die Übermittlung der Updates zwar verschlüsselt, die Signierung ist aber über den als unsicher bekannten MD5-Hashing-Algorithmus nur unzureichend abgesichert. Über Reverse Engineering hat man zudem herausgefunden, dass Xiaomi das statische Passwort "Rockrobo" zur Verschlüsselung verwendet.

Mit diesem Wissen ausgestattet, sei es dann gelungen, neue Firmware-Updates zu generieren sowie neue Autorisierungsschlüssel einzubringen, um in der Folge das Gerät auch von außen übernehmen zu können – also ganz ohne die zuvor notwendigen Hardware-Hacks. Sodann installierte man nicht nur eigene Software, sondern leitete auch die Cloud-Anbindung auf einen eigenen Server mit dem Open-Source-Client Dustcloud weiter.

Ein solcherart gehackter Staubsaugerroboter könnte dann neben seinen eigentlichen Aufgaben noch jede Menge andere Dienste übernehmen, streichen die Sicherheitsforscher heraus – etwa als Fileserver dienen. Für Bitcoin-Mining halte man das Gerät aufgrund seines schwachen Prozessors aber für zu schwach.

Warnung

Giese und Wegemer leiten aus ihren Untersuchungen aber auch netzpolitische Rückschlüsse ab. Eigentlich könnte man niemandem empfehlen, solche Geräte mit der fix mitgelieferten Software zu benutzen. Das Risiko, dass hier Dritte von außen in ein solch "smartes" Device einbrechen und so sensible Daten ausspionieren könnten, sei einfach viel zu hoch. (apo, 28.12.2017)