Fujitsu hält eine Umgehung der Sicherheitsschranken nur "unter Laborbedingungen" für möglich.

(Lizenz: CC BY 4.0)

Die Venenerkennung gilt als eines der sichersten biometrischen Verfahren zur Identifizierung von Menschen. Nun ist es zwei Berliner Hackern nach eigenen Angaben gelungen, diese zu überwinden. Mithilfe von selbst gebauten Attrappen gelang es demnach, das System im Labor zu manipulieren, das etwa den Zugang zu Banken oder AKW, aber auch zum neuen BND-Gebäude in Berlin vor Unbefugten schützen soll.

"Wir waren selbst erstaunt, wie einfach das geht", sagt Jan Krissler alias Starbug, Informatiker an der Technischen Universität in Berlin. Die Präsentation des Hackerangriffs von Krissler und seinem Kollegen Julian Albrecht stand am Donnerstagabend auf dem Programm des Chaos Communication Congresses (35c3) in Leipzig.

Venenmuster ermöglicht Zutritt

Was genau ist die Venenerkennung? "Es handelt sich um ein relativ junges Verfahren, das vor allem im asiatischen Raum eingesetzt wird, beispielsweise als Zutrittsschutz zu Hochsicherheitsbereichen", erklärt Krissler. Die Venen seien eigentlich relativ schwer auszulesen, da sie sich im Körperinneren befinden. "Unseres Wissens gab es bislang auch keine erfolgreichen Hackversuche gegen kommerzielle Systeme."

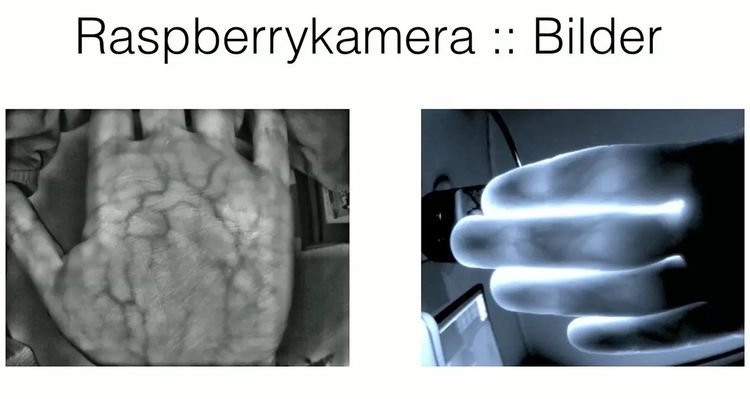

Zur Technik: Um beispielsweise ein Gebäude zu schützen, wird die Hand am Eingang vor einen Sensor gehalten, der das "versteckte" Venenmuster der Handfläche oder eines Fingers berührungslos erfasst. Dies gelingt mit Hilfe einer nahen Infrarotstrahlung, die vom sauerstoffarmen venösen Blut absorbiert wird. Mit dem daraufhin erstellten Bild wird die Datenbank direkt abgeglichen und das System erkennt, ob die Person zugangsberechtigt ist.

Hitachi- und Fujitsu-Systeme ausgehebelt

Krissler und Albrecht haben sich selbst Sicherungssysteme der zwei großen japanischen Anbieter Hitachi und Fujitsu bestellt und getestet. Als ersten Schritt nahmen die beiden eine Spiegelreflexkamera und bauten den Infrarotfilter aus. "Dann können die Sensoren auch diesen Bereich abbilden", sagt Krissler. Wichtig sei zudem, dass bei den Aufnahmen Blitzlicht eingesetzt werde.

Die beiden bearbeiteten das Foto noch ein wenig, vor allem um die Kontraste der Venen herauszuarbeiten. Das ausgedruckte Bild legten sie auf eine Wachshand, die dann noch mal mit einer dünnen Wachsschicht überzogen wurde. Laut Krissler gelang es damit, die Systeme beider Anbieter zu überwinden.

Fujitsu gelassen

Die Hersteller wurden auf die Sicherheitslücken hingewiesen. Eine Fujitsu-Sprecherin bestätigte, dass der Vorgang bekannt sei. Nach Einschätzung des Unternehmens könne der Hack aber wohl nur "unter Laborbedingungen" gelingen, in der realen Welt sei das "eher unwahrscheinlich". Man arbeite "kontinuierlich" an der Weiterentwicklung und der Verbesserung der Technologie.

Krissler hob die Kooperationsbereitschaft von Hitachi hervor. So hätten die beiden bei einer Japan-Reise ihre Erkenntnisse den dortigen Sicherheitsexperten präsentiert. (APA, 28.12.2018)

Hinweis: Die Videoaufzeichnung des Vortrags ist derzeit noch nicht abrufbar. Sie sollte aber bald im Medienarchiv der CCC-Website zu finden sein.